إظهار الرسائل ذات التسميات ثغرات أمنية. إظهار كافة الرسائل

إظهار الرسائل ذات التسميات ثغرات أمنية. إظهار كافة الرسائل

الأربعاء، 15 يوليو 2015

الخميس، 26 مارس 2015

كلاس WebSecur!ty للحماية من أغلب ثغرات نطبيقات الويب

6:36 م

6:36 م 0 تعليق

0 تعليق

كلاس WebSecur!ty للحماية كلاس مفتوح المصدر من برمجي يعطي للمبرمج القدرة على حماية تطبيقاته بشكل سريع و بسيط.

الكلاس يحتوي مجموعة من الدوال المساعدة للحماية أذكر من بينها :

WebSecurity::UsingTor()

دالة تمكن المبرمج من معرفة ادا كان المستخدم يستعمل متصفح Tor لتصفح موقعه.

WebSecurity::UsingProxy()

دالة تمكن المبرمج من معرفة ادا كان المستخدم يستعمل بروكسي لتصفح موقعه.

WebSecurity::SQLinj()

دالة تمكن من حماية المداخل من الحقن لقواعد البيانات

WebSecurity::XSS()

دالة تمكن من حماية المداخل من ثغرة XSS

WebSecurity::LFI()

دالة تمكن من حماية المداخل من ثغرة Local File Inclusion

WebSecurity::RFI()

دالة تمكن من حماية المداخل من ثغرة Remote File Inclusion

المشروع مستضاف على Github يمكن الوصول اليه عبر الرابط أسفله :

https://github.com/AbderrahimSoubaiElidrissi/Web-Application-Security

الجمعة، 23 يناير 2015

أداة Wifiphisher

11:21 م

11:21 م 0 تعليق

0 تعليق

اليوم لا احد لم يستخدم الشبكة اللاسلكية في حياته اليومية ، فاستخدام هذا النوع من الاتصال أصبح أكثر شهرة ويستعمل على نطاق واسع خصوصاً لما توفره هذه التقنية من سهولة الوصول وكذلك ربط أكبر عدد ممكن من الأجهزة وتغطية لمسافات طويلة. طبعا هذا الانتشار الواسع لتقنية الواي فاي تسيل لعاب الهاكرز وهناك دائم تقنيات وأساليب اختراق هذه النوع من الشبكات .اخرها هذه الأدوات هي أداة Wifiphisher .

هذه الأداة الجديدة اطلقها George Chatzisofroniou باحث امني يوناني تحت مسمى Wifiphisher . وهي اداة لاختراق الشبكات اللاسلكية، والتي تستعمل اسلوب ذكي واحتيال بطريقة جديدة بعيدة عن الأساليب النمطية التقليدية المعروفة .الأجمل ان الأداة تدمج العديد من التقنيات في مجال الاختراق وكذلك العديد من نقط الضعف في البرتوكولات المستخدمة في الشبكات .

كيف يعمل Wifiphisher ولماذا هو خطير؟

الطريقة الشائعة للإختراق الشبكات الواي فاي لوقت طويل هو الاعتماده أساسا على القاموس الذي يضم مئات الآلاف من الكلمات العشوائية واختبارها للوصول لكلمة المرور لجهاز التوجيه أو الروتر.وهذا يعرف بالهجوم "brute force" ويستغرق وقتا طويلا.

الطريقة الجديدة التي تعتمد عليها Wifiphisher هي مختلفة تماما وأكثر ذكاء. ويمكن تلخصيها في ما يلي :

الأداة تقوم باستنساخ نقطة الوصول الخاص بك Access Point ، وتعرض النقطة الجديدة المزيفة للضحية وستكون "كالتوأم الشرير" ، بينما في نفس الوقت تقوم الأدة بتنفيد هجوم حجب الخدمة DoS على الروتر لتعطيل نقطة الإتصال الأصلية ، مما يجعل الضحية يعتقد بوجود مشاكل التوثيق والوصول للنقطة الاتصال الأصلية ،وبالتالي تقوم الأداة باجبارك بطريقة ذكية وخادعة للنقطة الاتصال المزيفة التي ستكون مشابهة تماما للأصلية (وسترسل لك كذلك الأداة صفحة وهمية للسؤال عن كلمة المرور) وبطبيعة الحال المستخدم سيكون مطمئن ولن يشعر بأي فرق بالتالي سيقوم بادخال كلمة المرور طوعا ؛وهذه الأخيرة ترسل لجهاز المهاجم.يشار كذلك إلى أن الأداة تقوم بهجوم "Deauthentication " لفصل جميع الأجهزة المتصلة بالنقطة الاتصال الأصلية ،واجبارهم للإتصال بالنقطة المزيفة .

وبمجرد الحصول على كلمة المرور الأصلية، هذه النقطة الإتصال المزيفة أو"التوأم الشرير" يمكن أن تستمر في العمل كاتصال وسيط (بين نقطة وصول الأصلية والمستخدمين الأخرين)،بمعنى ستكون متصلا بالانترنت كأنك متصل بنقطة الاتصال الأصلية !. نعم، وهذا قد يؤدي إلى سرقة كلمات السر والمعلومات وغيرها التي تمر على هذه الشبكة ،وهذا امر خطير جدا جدا .

بالتأكيد Wifiphisher يمكن اعتبارها مزيج ذكي من الهندسة الاجتماعية (الأسلوب الأكثر شيوعا في الاختراق)، مع تطبيق بسيط يجمع العديد من التقنيات والأساليب .

تتطلب هذه الأداة كالي لينكس و2 كروت الشبكة ، واحدة منهما قادرة على الحقن. يمكنك تحميل الاداة وتجربتها ،كما يمكنك الوصول لكافة المعلومات المتعلقة بها من خلال هذا الرابط.

الثلاثاء، 30 ديسمبر 2014

أداة w3af لاكتشاف الثغرات

5:09 م

5:09 م 0 تعليق

0 تعليق

w3af هي عبارة عن أداة نستخدمها لإكتشاف الثغرات الأمنية لدي موقعنا و هي تعتبر من أقوي الأداوات المستخدمة لدي مسئولي الحماية ، كما أنها تعتبر من اهم البرامج مفتوحة المصدر و تم برمجتها عن طريق لغة بايثون .

نبدأ بفتح w3af عن طريق سطر الأوامر عن طريق كتابة اسم البرنامج ، أو Applications -> web application -> web vulanerability scanners ->w3af

ستظهر لنا الوجهة الرسومية للبرنامج ، نختار من profiles

audit_high_risk

و نضع علامة صح أمام كل من audit و ذلك لمعرفة الثغرات ، و discover لعمل خريطة للموقع و جمع المعلومات عنه

و نضع في خانة الـtarget مسار الموقع المرغوب في الكشف عنه و نضغط start لتبدأ العملية

اتمنى لكم الاستفادة من هذه التدوينة ، و العمل بها دوماً في الخير

الاثنين، 29 ديسمبر 2014

Turla .. فيروس حصان طروادة جديد يصيب لينكس

3:38 م

3:38 م 0 تعليق

0 تعليق

حسنًا، نحن لم نخدعكم أبدًا ونقل أن لينكس آمن 100% فلا يوجد شيء آمن 100%، ولكن على الأقل، قلنا لكم أنه أأمن من غيره وقد صدقنا، اليوم يا معشر اللينكساويين تم اكتشاف فيروس جديد يدعى Turla وهو من نوع حصان طروادة، المفاجئة الآن هي أنه يستهدف أنظمة لينكس.

الفيروس لم يتم التقاطه إلا قبل 4 شهور من قبل شركة Kaspersky Lab بصعوبة، وعند تحليله وجدوا أنه بقي مختبئًا في بعض الأنظمة غير مكشوف منذ 4 سنوات، شركة ألمانية أمنية تدعى G Data تقول بأن الفيروس روسي الأصل وتم زرعه ليستهدف بعض المنشآت الحساسة في أوروبا والولايات المتحدة الأمريكية، الفيروس في الماضي كان سببًا في استغلال عدة ثغرات على ويندوز أيضًا من نوع zero-day ، وكان يستهدف المنشآت الحيوية التابعة للدولة في أكثر من 45 بلدًا.

Turla مكتوب بكلٍ من C و ++C ويستخدم بعض المكتبات الجاهزة بالإضافة لاحتوائه على دوال تمكنه من التواصل مع خوادم بعيدة عنه، الخبراء الأمنيون لم يتمكنوا حتى الآن من معرفتها لأن "رابط الخادوم" إن صح التعبير مشفر برموز غير مفهومة، مما يجعل القيام بعملية هندسة عكسية مثلًا صعبًا للغاية، وبالتالي وحتى بعد اكتشافه، قد يمتلك الفيروس قدراتٍ خفية وغير معروفة بعد.

الفيروس يمكث مختبئًا في حاسوب الضحية لمدة سنوات، ثم يستيقظ فجأة عندما يرسل له صانعه "أرقامًا سحرية" فيُفعل نفسه ويجمع البيانات ويرسلها لصانعه، الفيروس قادر على تنفيذ أي أمر برمجي على حواسيب الضحية رغم أنه لا يحتاج وصولًا إلى المستخدم الجذر (مما يعني أنه هناك ثغرة غير مكتشفة في نواة لينكس تسمح بتنفيذ الأوامر دون الحاجة للحصول على التصريحات).

طبعًا، الأمر لا يشكل خطرًا عليك كمستخدم عادي، فهذه فيروسات طورتها دول عظمى وبالتأكيد بضع مبرمجين في نواة لينكس لن يتمكنوا من تحصين شفرتهم البرمجية ضد هذا النوع من الهجمات وبالتأكيد أيضًا فالفيروس لن يبذل جهدًا في استهدافك، هذا لا ينفي بتاتًا أن لينكس أأمن من ويندوز، ففيروس واحد أو عشرة أو مئة يظل أفضل من الملايين في ويندوز وماك.

الفيروس لم يتم التقاطه إلا قبل 4 شهور من قبل شركة Kaspersky Lab بصعوبة، وعند تحليله وجدوا أنه بقي مختبئًا في بعض الأنظمة غير مكشوف منذ 4 سنوات، شركة ألمانية أمنية تدعى G Data تقول بأن الفيروس روسي الأصل وتم زرعه ليستهدف بعض المنشآت الحساسة في أوروبا والولايات المتحدة الأمريكية، الفيروس في الماضي كان سببًا في استغلال عدة ثغرات على ويندوز أيضًا من نوع zero-day ، وكان يستهدف المنشآت الحيوية التابعة للدولة في أكثر من 45 بلدًا.

Turla مكتوب بكلٍ من C و ++C ويستخدم بعض المكتبات الجاهزة بالإضافة لاحتوائه على دوال تمكنه من التواصل مع خوادم بعيدة عنه، الخبراء الأمنيون لم يتمكنوا حتى الآن من معرفتها لأن "رابط الخادوم" إن صح التعبير مشفر برموز غير مفهومة، مما يجعل القيام بعملية هندسة عكسية مثلًا صعبًا للغاية، وبالتالي وحتى بعد اكتشافه، قد يمتلك الفيروس قدراتٍ خفية وغير معروفة بعد.

الفيروس يمكث مختبئًا في حاسوب الضحية لمدة سنوات، ثم يستيقظ فجأة عندما يرسل له صانعه "أرقامًا سحرية" فيُفعل نفسه ويجمع البيانات ويرسلها لصانعه، الفيروس قادر على تنفيذ أي أمر برمجي على حواسيب الضحية رغم أنه لا يحتاج وصولًا إلى المستخدم الجذر (مما يعني أنه هناك ثغرة غير مكتشفة في نواة لينكس تسمح بتنفيذ الأوامر دون الحاجة للحصول على التصريحات).

طبعًا، الأمر لا يشكل خطرًا عليك كمستخدم عادي، فهذه فيروسات طورتها دول عظمى وبالتأكيد بضع مبرمجين في نواة لينكس لن يتمكنوا من تحصين شفرتهم البرمجية ضد هذا النوع من الهجمات وبالتأكيد أيضًا فالفيروس لن يبذل جهدًا في استهدافك، هذا لا ينفي بتاتًا أن لينكس أأمن من ويندوز، ففيروس واحد أو عشرة أو مئة يظل أفضل من الملايين في ويندوز وماك.

الاثنين، 24 نوفمبر 2014

ثغرة تزوير المحتوى فى تطبيقات الويب content spoofing

6:17 م

6:17 م 0 تعليق

0 تعليق

ثغرة content spoofing :

هى ثغرة تمكنك من اضافة او تعديل المحتوى لموقع ما وبالتالى عرض معلومات مزورة للمستخدم تكون لصالح المهاجم وتضر بسمعة الموقع او الشركة . يطلق ايضا على هذه الثغرة اسم اخر وهو “حقن المحتوى” content injection

شرح الثغرة :

لنفترض ان موقع isecur1ty.com يعرض صفحة لتقييم العملاء للدورات المدفوعة من خلال الرابط التالى :

http://isecur1ty.com/courses.php?id=12&rev=buy%20now%20to%20enjoy%20the%20best%20course%20ever

id=12 هذا البارمتر الخاص برقم الكورس

rev=buy%20now%20to%20enjoy%20the%20best%20course%20ever

البارمتر rev هو الخاص بعرض رأى العملاء فى هذا الكورس .

كما ترى يوصى العملاء بشراء هذا الكورس لأنه الأفضل فى هذا المجال !!

ماذا لو كان البارمتر rev يسمح لنا بالتعديل على قيمته ؟ ربما يكون الموقع مصاب بثغرة content spoofing!!

نقوم بتغيير قيمة البارمتر rev ليصبح :

rev=it is not good so don’t buy it

يعنى ان العملاء ترى ان هذا الكورس ليس جيدا وتوصى العملاء بعدم شراءه

ويكون الرابط بهذا الشكل :

http://isecur1ty.com/courses.php?id=12&rev=it%20is%20not%20good%20so%20don%27t%20buy%20it

الأن لنرى هل سيتم حقن الجملة فى محتوى الموقع ؟

تم تزوير المحتوى بنجاح وتأكدنا ان الموقع مصاب بالثغرة

ماذا لو ارسلنا هذا الرابط الى كل زوار الموقع ؟ بالطبع سيمثل خسارة اقتصادية كبيرة للشركة فنحن زورنا رأى العملاء بخصوص هذا الكورس !!

خطورتها :

لا يمكن وصف هذه الثغرة بأنها من الثغرات الخطيرة فهى ثغرة قليلة الخطورة تمكنك من حقن جمل نصية فى الموقع وعرضها لزوار الموقع . تزداد خطورة هذه الثغرة على حسب مكان اكتشفاها فى الموقع المصاب وايضا عندما يتم دمجها مع ثغرة اخرى .

احيانا يشكل حقن النصوص خطر كبير وخاصة فى مواقع التسوق حيث يستطيع المهاجم من حقن معلومات خاطئة عن المنتجات او توصيات بعدم شراء هذا المنتج مما يؤدى الى خسارة اقتصادية للموقع.

ايضا تكون هذه الثغرة خطيرة عندما تستخدم مع الهندسة الإجتماعية حيث يستطيع المهاجم التلاعب بالضحية الذى يثق كثيرا فى الموقع المصاب حيب يستطيع المهاجم حقن رابط خبيث فى الموقع المصاب وبالتالى اختراق حساب الضحية .تخيل القيام بهذا الهجوم ضد عدد كبير من مستخدمين الموقع عن طريق ارسال الرابط المصاب الى بريد الضحية . بالطبع لن يتردد الضحية فى الدخول على الرابط لأن مصدر الرابط هو الموقع الحقيقى والذى يضع الضحية ثقته فيه !!

احد استخدامات هذه الثغرة هو الإستعراض بأختراق نصى للموقع مثلا : website hacked by mahmoud

اسباب حدوثها :

تحدث هذه الثغرة عندما يسمح الموقع المصاب للمستخدم بتغيير قيمة البارمتر ولا يقوم الموقع بالتحقق من هذه القيمة والتى يجعلها تظهر فى محتوى الموقع .

يجب على الموقع ان يقوم بفلترة كل المدخلات ولا يثق ابدا فى المستخدم لأن هذا المستخدم قد يكون هو المهاجم!!

كيفية اكتشاف الثغرة :

طريقة 1 :

- اجمع كل البارمترز الموجودة فى الروابط للموقع المستهدف

- قم بالتعديل على قيمة البارمتر بإضافة نصوص مثلا : “isecur1ty “

- لو ظهرت النصوص “isecur1ty ” فى محتوى الموقع اذن فالموقع مصاب بثغرة content spoofing

طريقة 2 :

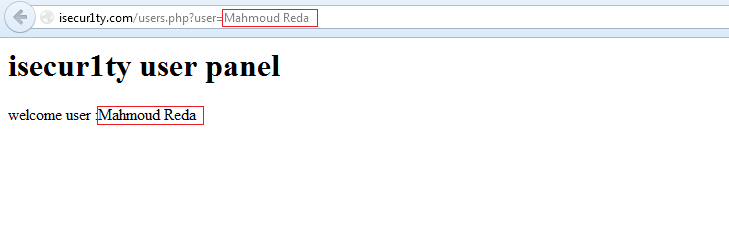

- ابحث عن اى بارمتر قيمته تظهر بشكل مباشر فى محتوى الموقع كما بالصورة التالية

قيمة البارمتر user تظهر بشكل مباشر فى محتوى الصفحة اذن هناك امكانية للتعديل على البارمتر وبالتالى محتوى الصفحة

قيمة البارمتر user تظهر بشكل مباشر فى محتوى الصفحة اذن هناك امكانية للتعديل على البارمتر وبالتالى محتوى الصفحة

2. قم بالتعديل على قيمة البارمتر مثل الطريقة الأولى ولاحظ ظهور النصوص فى محتوى الموقع

كيفية الإستغلال :

عن طريق اضافة محتوى مزيف وارسال الرابط الى عدد كبير من الضحايا .محتوى مزيف مثل :

web site down ! come back later

وبالتالى سيخسر الموقع الكثير من الزيارات

او مثلا محتوى اخر اكثر خطرا على المستخدم عن طريق اضافة رابط خبيث فى محتوى الموقع مثل :

web site is transferring to new domain www.attacker.com

وسيدخل المستخدم بحسن نية اللى الرابط الخبيث مما يتيح للمهاجم سرقة الحساب

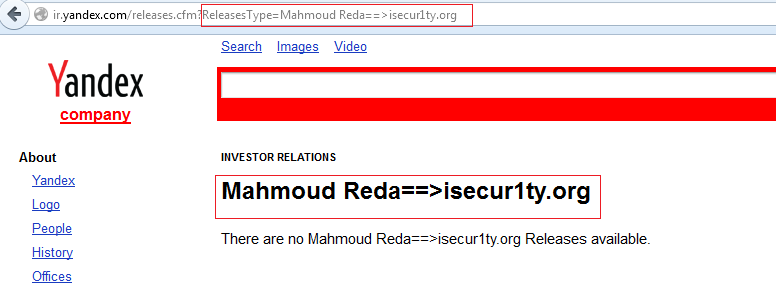

تطبيق الثغرة على موقع مشهور :

سنطبق هذه الثغرة على الموقع الروسى الشهير yandex

نذهب الى الرابط المصاب : لاحظ الصورة التالية

البارمتر المصاب هو ReleasesType=

والذى يسمح للمهاجم بالتعديل على قيمته دون التحقق من هذه القيمة !

نقوم بالتعديل على البارمتر والنتيجة هى :

الحماية من الثغرة :

لحماية الموقع :

- التحقق من كل المدخلات

- فلترة اى قيمة تأتى من جانب المستخدم

- الإعتماد على POST parameter كلما يكون ذلك متاحا

لحماية المستخدم :

- لا تضغط على الروابط التى تأتى من ايميلات مجهولة او من خلال مواقع التواصل الإجتماعى

- دائما تحقق من مصدر الرابط وانها قادم من الموقع الصحيح مثلا site.com وليس sitee.com او s1te.com

- تحقق من الرابط بشكل كلى او استخدم اضافات تتحقق من الروابط بشكل اوتوماتيكى !

الأربعاء، 22 أكتوبر 2014

مايكروسوفت ..لماذا اختاروا تسميته 10 وليس 9 التالية بعد 8 للويندوز؟

2:46 م

2:46 م 0 تعليق

0 تعليق

منذ أن كشفت شركة مايكروسوفت عن نظام التشغيل الجديد "ويندوز 10"، لايزال هناك سؤال يطرح نفسه حتى الآن.. لماذا اختاروا تسميته 10 وليس 9 التالية بعد 8؟

مايكروسوفت لم توضح تماماً السبب في اختيار الرقم 10 بعد الرقم 8، ولكن أحد التعليقات الرسمية حول الموضوع ذكر بأن النظام الجديد يشكل تطوراً جذرياً عنالنظام السابق "ويندوز 8".

غير ان أحد أعضاء مدونة "ريديت"، يدعي أنه مبرمج في شركة مايكروسوفت، يطرح إجابة على هذا التساؤل تبدو أوضح نوعاً ما، ولا تخلو من الدعابة. ويشرح العضو "Cranbourne" أنه خلال فحص إصدارنظام التشغيل الموجود على الحاسب للتأكد فيما إذا كان أحد الإصدارين "ويندوز 95" أو "ويندوز 98"، يتم تنفيذ ذلك برمجياً بأمر واحد اختصاراً للوقت، وذلك بالبحث عن اسم يبدأ بـ"ويندوز 9"، دون تحديد 95 أو 98. أما في حال إضافة تسمية "ويندوز 9"، ستصبح نتيجة البحث واحدة من الإحتمالات الثلاثة: (95, 98, 9).

وتحاشياً لتعديل تلك التفاصيل في الأوامر البرمجية المكتوبة سابقاً، تم حل المشكلة بالقفز على "ويندوز 9" إلى "ويندوز 10". بحسب ما أوضح "مبرمج مايكروسوفت" المجهول.

وتقول نظرية أخرى أن التسمية جاءت لغاية دعائية بحتة، لأن شركة مايكروسوفت تتأمل أن يحقق نظامها الجديد نجاحاً غير مسبوق، ولا يخفى على أحد سحر الرقم 10 في عالم الدعاية والإعلام. فهو يرمز إلى النجاح ويترك أثراً نفسياً إيجابياً عند المتلقي.

الأربعاء، 15 أكتوبر 2014

BlackArch.. توزيعة حماية واختراق بأكثر من 1000 أداة برمجية! المصدر: لينكس اليوم

6:46 م

6:46 م 0 تعليق

0 تعليق

بعد وفاة الراحلة Backtrack وذهاب بعضٍ من مطوريها إلى توزيعة Kali Linux

وآخرون بدأوا مشروعات خاصة بهم.. ظهرت العديد من توزيعات الحماية

والاختراق، اليوم موعدنا مع توزيعة BlackArch

وهي توزيعة لينكس مبنية على أرتش لينكس وتأتي بأكثر من 1000 أداة للحماية

والاختراق مجانية وجاهزة للاستخدام مباشرةً، مما يجعلها توزيعة جيدة

للمهتمين بمجال أمن المعلومات.

التوزيعة مثل أمها، يتم تثبيتها عن طريق سطر الأوامر، وهي تأتي أيضًا بعدة مدراء لنوافذ النظام مثل FluxBox، OpenBox و Awesome و Spectrwm وجميعها خفيفة جدًا لتقليل استهلاك الموراد، ولا تنسى أنها مبنية على أرتش مما يعني آخر الحزم والتحديثات.

التوزيعة مثل أمها، يتم تثبيتها عن طريق سطر الأوامر، وهي تأتي أيضًا بعدة مدراء لنوافذ النظام مثل FluxBox، OpenBox و Awesome و Spectrwm وجميعها خفيفة جدًا لتقليل استهلاك الموراد، ولا تنسى أنها مبنية على أرتش مما يعني آخر الحزم والتحديثات.

لتحميل BlackArch أو لإضافة مستودعاتها إلى أرتش لينكس، راجع هذا الرابط.

هل جربت BlackArch من قبل ؟ كيف كانت تجربتك معها ؟

هل جربت BlackArch من قبل ؟ كيف كانت تجربتك معها ؟

الجيش السوري الإلكتروني يقترب من إصدار توزيعة SEANux

3:09 م

3:09 م 0 تعليق

0 تعليق

من المعروف وجود العديد من التوزيعات الخاصة بأمن المعلومات،

وفي الأيام الماضية أعلن اعضاء الجيش السورى الإلكتروني عن نيتهم إصدار

توزيعة خاصة بهم، أطلقوا عليها اسم SEANux.

هذا وتعد أهم أنواع التوزيعات الخاصة، ما يتعلق منها بمجال

التحليل الجنائي، أو اختبار الاختراقات بمختلف أنواعها، ويتم انشاء هذه

التوزيعات من قبل المنظمات والشركات والمجموعات بشكل مجاني، ويتم نشرها على

الانترنت.

ولم

تقم المجموعة بنشر أية معلومات حول توزيعتها التي تعتزم إصدارها قريبا، إلا

أن الشعار الخاص بهذه التوزيعة تظهر فيه عبارة "Power Up….. Your

Performance"، والتي لم يعرف بعد ما هو المقصود منها، وماهي المهارات

والكفاءات المراد تطويرها في هذه التوزيعة.

ومن المتوقع أن تكون

التوزيعة عبارة عن خليط من "tails" و "kali linux"، بالإضافة الى مجموعة

كبيرة من الأدوات الخاصة بالمحافظة على الخصوصية.

JAL - إختراق الخطوط الجوية اليابانية وزرع برامج تجسس بأنظمتها

2:34 م

2:34 م 0 تعليق

0 تعليق

الخطوط الجوية اليابانية (JAL) اعترف مؤخرا أن المعلومات الشخصية للما يصل إلى 750،000 أعضاء JAL في البنك (JMB) قد سرقت عندما اخترق قراصنة نظام إدارة معلومات العملاء للشركة بعد تثبيت برامج ضارة على أجهزة الكمبيوتر التي لديها إمكانية الوصول إلى النظام.

البيانات تتضمن أسماء وتواريخ ميلاد والأجناس وعناوين المنازل، وعناوين العمل والمسميات الوظيفية، وأرقام الهواتف وأرقام الفاكس وعناوين البريد الإلكتروني وأرقام عضوية JMB، وتواريخ التحاق JMB. لا تظهر أرقام بطاقات الائتمان أو كلمات السر قد تم التوصول إليها.

الاثنين، 13 أكتوبر 2014

Bug-Bounty.com أول موقع عربي لبرامج المكافئات الأمنية

2:56 م

2:56 م 0 تعليق

0 تعليق

تم اطلاق اول موقع عربي لبرامج المكافئات الأمنية أو الـBug Bounty , الموقع يهدف الى تقليص الفجوة بين مختبري الإختراق و اصحاب الموقع و السيرفرات من خلال مساعدة كل منهم على الشكل التالي:

1. لأصحاب المواقع: يساعد على زيادة مستوى الحماية في مواقعهم الى اعلى درجة , و ذلك من خلال تمكينهم من اضافة مواقهم الى Bug Bounty ليتم اختبار اختراقه من قبل مختبري الاختراق بشكل مجاني. فقط سنطلب منك دفع الجائزة التي انت تحددها في حالة تمكن اي من مختبري الاختراق من اكتشاف ثغرة في موقعك.

2. مختبري الاختراق: يساعدهم على الربح من خلال اكتشاف الثغرات في المواقع المضافة في Bug Bounty , فهنالك جائزة مادية مقابل كل ثغرة يتم اكتشافها.

التسجيل و استخدام الموقع مجاني بامكنك التسجيل في الموقع كمختبر اختراق او كشركة اعتمادا على هدفك من استخدام الموقع.

رابط الموقع: http://www.bug-bounty.com

الخميس، 9 أكتوبر 2014

.png)

Creepy أداة تحدّد موقعك من خلال نشاطك الإجتماعي

5:18 م

5:18 م 0 تعليق

0 تعليق

Creepy عبارة عن أداة جديدة تتيح معرفة موقع المستخدم من خلال معلومات تجمعها من المواقع الاجتماعية ومواقع رفع الصور. هذه المعلومات يتم عرضها ضمن خارطة داخل البرنامج كما هو واضح في الشكل التالي:الاصدار الحالي من الأداة أثناء اختبارها فشل في العديد من عمليات البحث ونجح في أخرى. الفشل كان سببه خلل في تعامل البرنامج مع بعض الدّالات والمطوّر على علم به.

الشبكات الإجتماعية التي تدعمها الاداة حاليّاً هي :

Twitter

Foursquare (only checkins that are posted to twitter)

Foursquare (only checkins that are posted to twitter)

مواقع استضافة الصور التي تدعمها الاداة

flickr

twitpic.com

yfrog.com

img.ly

plixi.com

twitrpix.com

foleext.com

shozu.com

pickhur.com

moby.to

twitsnaps.com

twitgoo.com

twitpic.com

yfrog.com

img.ly

plixi.com

twitrpix.com

foleext.com

shozu.com

pickhur.com

moby.to

twitsnaps.com

twitgoo.com

لتثبيت الأداة على ابنتو

1

2 3 |

sudo add-apt-repository ppa:jkakavas/creepy

sudo apt-get update sudo apt-get install creepy |

لتثبيت الأداة الأداة على Backtrack 4

قم بإضافة السطر التالي

1

|

deb http://people.dsv.su.se/~kakavas/creepy/ binary/

|

الى الملف

1

|

/etc/apt/sources.list

|

بعد ذلك نفذ الاوامر التالية

1

2 |

apt-get update

apt-get install creepy |

لتثبيت الاداة على ويندوز حمّل الملف الآتي

https://github.com/downloads/ilektrojohn/creepy/CreepySetup_0.1.93.exe

لمزيد من التفاصيل

http://ilektrojohn.github.com/creepy/

كيف يتم إختراق حسابك في Facebook؟؟ وكيف تحمي نفسك؟؟

5:14 م

5:14 م 0 تعليق

0 تعليق

عام 2013 .. حيث اقتحمت المواقع الاجتماعية حياتنا بشكل كامل .. فلم يعد يمر يوم علي أحدنا إلا وقد فتح ال Facebook و Twitter و Youtube وغيرها ليتابع الجديد مع عائلته وأصدقاءه وما يحدث ..وبهذا أصبحت حياتنا الخاصة كاملة معرضة لكسر خصوصيتها وإذاعتها علي المشاع!

سنتحدث اليوم عن الطرق التي يتمكن من خلالها الهاكرز اختراق حساب ال Facebook الخاص بك حتي نعرف كيف نحمي خصوصيتنا من الاختراق .. وتنطبق نفس الطرق علي باقي المواقع الاجتماعية.

والطرق كالتالي:

1- صفحات تسجيل الدخول المزيفة (Phishing Attacks)

2- برمجيات الطرف الثالث المستخدمة في حساباتنا (Third party Applications)

3- تخمين كلمة المرور (Brute force attacks)

4- تخمين الإجابات لطرق استعادة كلمة المرور

5- كلمات المرور المسجلة في متصفحك

2- برمجيات الطرف الثالث المستخدمة في حساباتنا (Third party Applications)

3- تخمين كلمة المرور (Brute force attacks)

4- تخمين الإجابات لطرق استعادة كلمة المرور

5- كلمات المرور المسجلة في متصفحك

الآن دعونا نفصل كل نقطة علي حدي حتي نفهمها جيدا.

1- صفحات تسجيل الدخول المزيفة (Phishing Attacks)

بالطبع هذا هو أكثر أنواع الهجوم إنتشارا فمن منا لم يصله رابط يشبه رابط موقع الفيس بوك ويطلب منه تسجيل الدخول حتي يمكنه رؤية الفيديو الفلاني او الصورة التالية الخ

وفي هذا الهجوم يستخدم المخترق أسماء نطاقات(domains) تشبه نطاقات الفيس بوك .. مثال:

هل لاحظت الفارق؟

بالطبع هذا هو أكثر أنواع الهجوم إنتشارا فمن منا لم يصله رابط يشبه رابط موقع الفيس بوك ويطلب منه تسجيل الدخول حتي يمكنه رؤية الفيديو الفلاني او الصورة التالية الخ

وفي هذا الهجوم يستخدم المخترق أسماء نطاقات(domains) تشبه نطاقات الفيس بوك .. مثال:

هل لاحظت الفارق؟

كيف أحمي نفسي من هذا النوع من الاختراقات؟

1- تأكد بأن الرابط انت من كتبته بيدك ولم يأتيك من خلال رساله علي الفيس بوك او رساله علي بريدك الإلكتروني.

2- عليك بالتأكد من ان الموقع الذي تقوم بإدخال بياناتك فيه هو رابط موثوق يبدأ ب https

1- تأكد بأن الرابط انت من كتبته بيدك ولم يأتيك من خلال رساله علي الفيس بوك او رساله علي بريدك الإلكتروني.

2- عليك بالتأكد من ان الموقع الذي تقوم بإدخال بياناتك فيه هو رابط موثوق يبدأ ب https

2- برمجيات الطرف الثالث المستخدمة في حساباتنا (Third party Applications)

المقصود بهذه الجملة هي البرمجيات (applications) التي لم يتم برمجتها بواسطة الفيس بوك ولكنها تستخدم لإضافة ميزات لحسابك في فيس بوك .. مثل برمجيات الألعاب, وبرمجيات المحادثة او برمجيات الأخبار .. أمثلة علي ذلك:

المزرعة السعيدة .. Skype .. اعرف من اكثر صديق مقرب إليك .. اعرف من زار بروفايلك .. اعرفي اسم زوجك المستقبلي!

المقصود بهذه الجملة هي البرمجيات (applications) التي لم يتم برمجتها بواسطة الفيس بوك ولكنها تستخدم لإضافة ميزات لحسابك في فيس بوك .. مثل برمجيات الألعاب, وبرمجيات المحادثة او برمجيات الأخبار .. أمثلة علي ذلك:

المزرعة السعيدة .. Skype .. اعرف من اكثر صديق مقرب إليك .. اعرف من زار بروفايلك .. اعرفي اسم زوجك المستقبلي!

وغيرها من البرمجيات التي نستخدمها في حساباتنا . ولكن!

عندما تقوم بالإشتراك في أحد هذه البرمجيات ستأتيك رسالة تخبرك بالتالي وتطلب منك تأكيد ذلك:

هل تري مقدار البيانات التي سيتمكن هذا التطبيق من الحصول عليها في حسابك بمجرد الموافقة علي الاشتراك فيه؟!!

عندما تقوم بالإشتراك في أحد هذه البرمجيات ستأتيك رسالة تخبرك بالتالي وتطلب منك تأكيد ذلك:

هل تري مقدار البيانات التي سيتمكن هذا التطبيق من الحصول عليها في حسابك بمجرد الموافقة علي الاشتراك فيه؟!!

ولكن للأسف المشكلة انه ﻻ أحد يقرأ اصلا ما هو مكتوب .. فلدينا ثقافة “أضغط Next حتي النهاية!”

الكثير من هذه البرمجيات يكون خطير جدا حيث يمكن لصاحب هذه البرمجيات التحكم في حساباتنا بشكل كامل مثل النشر علي صفحتنا والحصول علي نسخه من البريد ألإلكتروني و الصور الخاصة بنا إلخ.

وهنا شرح فيديو لأحد مكتشفي الثغرات يستخدم ثغره في أحد البرمجيات علي الفيس بوك لإختراق المستخدمين والتحكم بحساباتهم:

كيف أحمي نفسي من هذا النوع من الاختراقات؟

1- ﻻ توافق علي هذه البرمجيات إلا الموثوق منها فقط

2- لا تسمح بالبرمجيات التي ستحصل علي صلاحية كاملة علي حسابك!

3- تأكد من البرمجيات الموجودة في حسابك من خلال الرابط التالي وقم بحذف البرمجيات التي تشك بأمرها أو لم تعد تستخدمها

https://www.facebook.com/settings?tab=applications

1- ﻻ توافق علي هذه البرمجيات إلا الموثوق منها فقط

2- لا تسمح بالبرمجيات التي ستحصل علي صلاحية كاملة علي حسابك!

3- تأكد من البرمجيات الموجودة في حسابك من خلال الرابط التالي وقم بحذف البرمجيات التي تشك بأمرها أو لم تعد تستخدمها

https://www.facebook.com/settings?tab=applications

3- تخمين كلمة المرور (Brute force attacks)

هناك العديد من الأشخاص يستخدمون كلمات مرور سهله يمكنه تخمينها بسهوله مثل رقم هاتفه او اسمه او ارقام مثل 123456789 او 123qwe وغيرها من كلمات المرور التي يسهل تخمينها .. وكلمات المرور كهذه تجعل حسابك معرض للاختراق في أي لحظة!

كيف أحمي نفسي من هذا النوع من الاختراقات؟

1- قم بعمل كلمة مرور صعبه تحتوي علي حروف صغيرة وكبيرة + أرقام

فمثلا لو كنت تنسي كلمة مرورك كثيرا لذلك اخترت ان تكون كلمة المرور هي اسمك .. فيمكنك ايضا عملها بشكل صعب ﻻ يمكن تخمينه

فمثلا لو أن اسمك هو mohamed واردت ان تكون كلمة محمد هي كلمة مرورك فيمكنك تعديلها بحيث تصبح كلمة مرورك هي M0hAmeD!$

هو نفس الاسم ولكن تم استبدال حرف O برقم صفر واستخدام حروف صغيره وكبيرة + بعض الرموز

هذا مثال بسيط وبالطبع يمكنك زيادة ارقام او التعديل عليها كما تشاء المهم ان لا تجعلها سهلة التخمين

1- قم بعمل كلمة مرور صعبه تحتوي علي حروف صغيرة وكبيرة + أرقام

فمثلا لو كنت تنسي كلمة مرورك كثيرا لذلك اخترت ان تكون كلمة المرور هي اسمك .. فيمكنك ايضا عملها بشكل صعب ﻻ يمكن تخمينه

فمثلا لو أن اسمك هو mohamed واردت ان تكون كلمة محمد هي كلمة مرورك فيمكنك تعديلها بحيث تصبح كلمة مرورك هي M0hAmeD!$

هو نفس الاسم ولكن تم استبدال حرف O برقم صفر واستخدام حروف صغيره وكبيرة + بعض الرموز

هذا مثال بسيط وبالطبع يمكنك زيادة ارقام او التعديل عليها كما تشاء المهم ان لا تجعلها سهلة التخمين

4- تخمين الإجابات لطرق استعادة كلمة المرورحيث يفوم المخترق بمحاولة إستعادة كلمة المرور الخاصة بك .. وفي هذه الحالة سيظهر له سؤال الأمان الذي قمت أنت باختياره حتي تتمكن من خلاله بإسترجاع كلمة مرورك في حالة فقدانها .. للاسف كثيرون يختارون أسئله سهله مثل محل الميلاد .. المنطقة التي تعيش بها .. اسم الأب وخلافه من هذه الأسئلة التي يمكن تخمينها بسهوله وهو ما يعرض حسابك للاختراق.

كيف أحمي نفسي من هذا النوع من الاختراقات؟

1-قم بإختيار سؤال سري يصعب تخمين إجابته

2- حاول تجنب طريقة استرجاع بريدك من خلال السؤال السري ويفضل ان يكون إستعادة كلمة مرورك من خلال بريد إلكتروني آخر تملكه أو من خلال رقم هاتفك.

1-قم بإختيار سؤال سري يصعب تخمين إجابته

2- حاول تجنب طريقة استرجاع بريدك من خلال السؤال السري ويفضل ان يكون إستعادة كلمة مرورك من خلال بريد إلكتروني آخر تملكه أو من خلال رقم هاتفك.

5- كلمات المرور المسجلة في متصفحكحينما تقوم بتسجيل الدخول إلي موقع الفيس بوك أو اي موقع آخر فان المتصفح سيقوم بسؤالك .. هل تود حفظ كلمة المرور في المتصفح؟

هذا الخيار يتيح لك ان تقوم بحفظ كلمة المرور في المتصفح وعندما تقوم بتسجيل الدخول في المره القادمه لن يتوجب عليك كتابة كلمة المرور مره اخري فهي محفوظه في المتصفح كل ما عليك هو الضغط علي زر تسجيل الدخول فقط.

هذا الخيار يتيح لك ان تقوم بحفظ كلمة المرور في المتصفح وعندما تقوم بتسجيل الدخول في المره القادمه لن يتوجب عليك كتابة كلمة المرور مره اخري فهي محفوظه في المتصفح كل ما عليك هو الضغط علي زر تسجيل الدخول فقط.

نعم هو خيار يسهل عليك الموضوع ويساعدك أيضا علي ان ﻻ تحفظ كلمات مرورك أًصلا! ولكن ما مدي خطورة هذه الميزة؟

تخيل ببساطة انك قمت بعمل ذلك علي جهازك في العمل .. أي شخص يمكنه الجلوس علي حاسوبك لن يستغرق اكثر من دقيقتين لاستخراج كلمات المرور التي قمت بحفظها في متصفحك!

فلو أنك تستخدم متصفح ال Firefox علي سبيل المثال فيمكنك التأكد من كلمات المرور المسجلة في متصفحك من خلال الخطوات التالية:

1- من قائمة متصفح الفايرفوكس قم بالذهاب الي Tools ثم Options وفي إصدارات اخري من المتصفح تكون باسم Edit ثم Preferences

2- من القائمة التي ستظهر لك اختار Security ثم Saved Passwords

3- ستظهر لك قائمة بكل المواقع وكلمات المرور واسم المستخدم التي قمت بحفظها في متصفحك!!!

2- من القائمة التي ستظهر لك اختار Security ثم Saved Passwords

3- ستظهر لك قائمة بكل المواقع وكلمات المرور واسم المستخدم التي قمت بحفظها في متصفحك!!!

اذا كما تري فالأمر ﻻ يستغرق سوي بضع ثواني حتي يمكن لأي شخص يمكنه الجلوس علي حاسوبك حتي يقوم بأخذ كلمات المرور الخاصة بك!

كيف أحمي نفسي من هذا انوع من الإختراقات؟

1- ﻻ تقم بحفظ كلمات المرور الخاصه بك في المتصفح بالطبع!

2- اذا كنت تواجه مشكلة النسيان فإرجع للحل رقم 1 في طريقة الاختراق رقم 3 في نفس الموضوع.

3- ان كنت لا محالة تريد حفظ كلمات المرور الخاصة بك فيمكنك استخدام احد برامج حفظ وتشفير كلمات المرور الخاصة بك مثل KeePass وغيره

4- ان كنت ﻻ محالة تريد فعل ذلك وتتكاسل عن استخدام برامج حفظ وتشفير كلمات المرور فيمكنك علي الأقل حفظ كلمات المرور الخاصه بك في ملف Text وحفظه في مكان ليس بالسهل إيجاده داخل حاسوبك.

5- إن كنت لا محالة تريد فعل ذلك وﻻ يمكنك استخدام اي من الطرق أعلاه .. فاكتب كلمة مرورك في Post علي الفيس بوك وأرح عقلك

2- اذا كنت تواجه مشكلة النسيان فإرجع للحل رقم 1 في طريقة الاختراق رقم 3 في نفس الموضوع.

3- ان كنت لا محالة تريد حفظ كلمات المرور الخاصة بك فيمكنك استخدام احد برامج حفظ وتشفير كلمات المرور الخاصة بك مثل KeePass وغيره

4- ان كنت ﻻ محالة تريد فعل ذلك وتتكاسل عن استخدام برامج حفظ وتشفير كلمات المرور فيمكنك علي الأقل حفظ كلمات المرور الخاصه بك في ملف Text وحفظه في مكان ليس بالسهل إيجاده داخل حاسوبك.

5- إن كنت لا محالة تريد فعل ذلك وﻻ يمكنك استخدام اي من الطرق أعلاه .. فاكتب كلمة مرورك في Post علي الفيس بوك وأرح عقلك

شكرا لمتابعتكم.

الاثنين، 6 أكتوبر 2014

أداة WebPwn3r لفحص المواقع من الثغرات الخطيرة

10:43 م

10:43 م 0 تعليق

0 تعليق

أداة WebPwn3r لفحص المواقع من الثغرات الخطيرة

الأداة تم برمجتها بلغة البايثون لتقوم بفحص المواقع من ثغرات Remote Code Injection و Remote Code Execution و XSS وكذلك ثغرات SQL Injection

الأداة تم برمجتها بواسطة كاتب الموضوع وهي حاليا تحت التطوير المستمر.

الأداة تم برمجتها بواسطة كاتب الموضوع وهي حاليا تحت التطوير المستمر.

حيث يمكنك من خلال الأداة فحص رابط واحد أو عدة روابط .. رابط كمثال:

http:///site.com/namer/news.php?id=1&page=2&action=load

يمكنك انشاء ملف باسم list.txt ووضع روابط من مواقع مختلفه كالرابط بالأعلي ومن ثم تشغيل الأداة من خلال الأمر python scan.py واختيار رقم 2 لفحص جميع الروابط الموجوده داخل الملف من الثغرات الموضحه أعلاه.

المميزات الحالية في الأداة:

- 1- فحص رابط واحد او عدد ﻻ محدود من الروابط

- 2- اكتشاف واستغلال الثغرات من نوع Remote Code Injection

- 3- إكتشاف وإستغلال الثغرات من نوع Remote Command Execution

- 4- إكتشاف وإستغلال ثغرات الـ SQL Injection

- 5- إكتشاف وإستغلال الثغرات من نوع XSS

- 6- الكشف عن ال WebKnight الذي يستخدم كجدار ناري للمواقع – WAF ومحاولة تخطيه

- 7- طرق إكتشاف وإستغلال الثغرات تم تطويرها بحيث تعمل علي أغلب انظمة التشغيل وكذلك لتتخطي الكثير من الجدران النارية المستخدمة في حماية المواقع من إكتشاف وإستغلال ثغراتها.

- 8- إستخراج بيانات عن البرمجيات المستخدمه داخل السرفر وكذلك إصداراتها.

الأربعاء، 2 يوليو 2014

أسباب كسر الحماية iphone و ipad

4:08 م

4:08 م 0 تعليق

0 تعليق

أسباب كسر الحماية

أحد الأسباب الرئيسية لكسر الحماية هو توسيع الخاصية الموضوعة من قبل أبل ومتجر التطبيقات الخاص بها. أغلب أدوات كسر الحماية تقوم بتثبيت سيديا, وهو تطبيق لإيجاد وتثبيت برمجيات للأجهزة مكسورة الحماية.

بعض المستخدمين ينظر إلى البرمجيات خارج متجر التطبيقات للتعبير عن معارضتهم للرقابة التي تفرضها أبل على المحتوى عن طريق عملية الموافقة على التطبيقات. ففي أواخر 2010, قامت أبل بحظر تطبيق قدم بواسطة رسام الكارتون مارك فيوري الحاصل على جائزة بوليتزر, بحجة "السخرية من شخصيات عامة", في انتهاك للقسم 3.3.14 في اتفاقية برنامج مطور الآي فون. عاود أبل الاتصال بفيوري وطلبت منه تقديم التطبيق للموافقة عليه. في أواخر 2010, حظرت أبل استخدام تطبيقات التي تسمح بالتبرع لمنظمات غير ربحية وللجمعيات غير الخيرية.. حظرت أبل أيضا تطبيق ويكيليكس المثير للجدل, مشيرة إلى أنه "ينتهك مبادئ المطور خاصتهم".. مع استمرار قائمة التطبيقات المحظورة بالازدياد, بعض المستخدمين يجد كسر الحماية كبديل قابل للتطبيق لرقابة أبل على المحتوى.

أمريكا تجسست على جميع الدول باستثناء هذه الدول الأربعة

3:18 م

3:18 م 0 تعليق

0 تعليق

أوردت صحيفة “واشنطن بوست” أن وكالة الامن القومي الأمريكية كانت مخولة برصد معلومات “تشمل” كل الدول في العالم باستثناء 4 فقط.

وأضافت الصحيفة الإثنين نقلاً عن وثائق سرية أن “الولايات

المتحدة وقعت اتفاقات واسعة النطاق حول منع التجسس مع تلك الدول الأربع وهي

بريطانيا وكندا وأستراليا ونيوزيلندا”، إلا ان “ترخيصاً قانونياً سرياً

يعود إلى العام 2010 وغيره من الوثائق يثبت أن للوكالة صلاحية أكثر مرونة

مما كان معروفاً، مما أتاح لها أن ترصد من خلال شركات أمريكية ليس فقط

اتصالات أهدافها في الخارج، بل أي اتصالات حول تلك الاهداف”.

والترخيص الذي حظي بموافقة المحكمة المعنية بشؤون التجسس في الخارج وكان ضمن مجموعة وثائق سربها المستشار السابق لدى الوكالة إدوارد سنودن، يقول أن 193 دولة “تشكل أهمية للاستخبارات الأمريكية”.

كما أتاح الترخيص للوكالة جمع معلومات حول هيئات مثل البنك الدولي وصندوق النقد الدولي والاتحاد الاوروبي والوكالة الدولية للطاقة الذرية، بحسب الصحيفة.

وقال مساعد المدير القانوني لدى الاتحاد الأمريكي للحريات المدنية جميل جعفر للصحيفة التي شرحت له مضمون الوثائق “هذه الوثائق تظهر مدى نطاق نشاطات التجسس التي كانت تقوم بها الحكومة والدور المتواضع الذي باتت تكتفي به المحكمة في مراقبتها”.

وشدد تقرير الصحيفة على أن الوكالة لم تتجسس بالضرورة على كل الدول، لكن كان لديها ترخيص للقيام بذلك.

وكانت ألمانيا أعلنت استنكارها الشديد العام الماضي إزاء قيام وكالة الأمن القومي بالتجسس على الهاتف النقال للمستشارة الالمانية أنجيلا ميركل وغيرها من برامج التجسس عبر الإنترنت والاتصالات الهاتفية.

ويحقق البرلمان الألماني في نطاق تجسس وكالة الامن القومي وشركائها على مواطنين وسياسيين ألمان، وفيما كانت الاستخبارات الألمانية تعاونت معها، خصوصاً أن موضوع الخصوصية حساس جداً في ألمانيا.

وشهدت علاقات واشنطن مع أوروبا بشكل عام ودول أخرى مثل البرازيل توتراً منذ تسريب المعلومات رغم تطمينات الرئيس الأمريكي باراك أوباما بأنه يوقف التجسس على قادة الدول الصديقة.

وشددت الإدارة الامريكية على أن وكالة الأمن القومي بحاجة إلى أدوات لردع أي هجمات ارهابية ليس فقط ضد الولايات المتحدة بل ضد حلفائها أيضاً.

وحصل سنودن (30 عاماً) المتعامل السابق مع وكالة الأمن القومي الأمريكية على لجوء مؤقت في روسيابعدما سرب آلاف الوثائق التي كشفت قيام الاستخبارات الأمريكية بالتجسس على نطاق واسع في الداخل والخارج..

والترخيص الذي حظي بموافقة المحكمة المعنية بشؤون التجسس في الخارج وكان ضمن مجموعة وثائق سربها المستشار السابق لدى الوكالة إدوارد سنودن، يقول أن 193 دولة “تشكل أهمية للاستخبارات الأمريكية”.

كما أتاح الترخيص للوكالة جمع معلومات حول هيئات مثل البنك الدولي وصندوق النقد الدولي والاتحاد الاوروبي والوكالة الدولية للطاقة الذرية، بحسب الصحيفة.

وقال مساعد المدير القانوني لدى الاتحاد الأمريكي للحريات المدنية جميل جعفر للصحيفة التي شرحت له مضمون الوثائق “هذه الوثائق تظهر مدى نطاق نشاطات التجسس التي كانت تقوم بها الحكومة والدور المتواضع الذي باتت تكتفي به المحكمة في مراقبتها”.

وشدد تقرير الصحيفة على أن الوكالة لم تتجسس بالضرورة على كل الدول، لكن كان لديها ترخيص للقيام بذلك.

وكانت ألمانيا أعلنت استنكارها الشديد العام الماضي إزاء قيام وكالة الأمن القومي بالتجسس على الهاتف النقال للمستشارة الالمانية أنجيلا ميركل وغيرها من برامج التجسس عبر الإنترنت والاتصالات الهاتفية.

ويحقق البرلمان الألماني في نطاق تجسس وكالة الامن القومي وشركائها على مواطنين وسياسيين ألمان، وفيما كانت الاستخبارات الألمانية تعاونت معها، خصوصاً أن موضوع الخصوصية حساس جداً في ألمانيا.

وشهدت علاقات واشنطن مع أوروبا بشكل عام ودول أخرى مثل البرازيل توتراً منذ تسريب المعلومات رغم تطمينات الرئيس الأمريكي باراك أوباما بأنه يوقف التجسس على قادة الدول الصديقة.

وشددت الإدارة الامريكية على أن وكالة الأمن القومي بحاجة إلى أدوات لردع أي هجمات ارهابية ليس فقط ضد الولايات المتحدة بل ضد حلفائها أيضاً.

وحصل سنودن (30 عاماً) المتعامل السابق مع وكالة الأمن القومي الأمريكية على لجوء مؤقت في روسيابعدما سرب آلاف الوثائق التي كشفت قيام الاستخبارات الأمريكية بالتجسس على نطاق واسع في الداخل والخارج..

"آبل" تعلن الحرب قريباً على هواتف "آيفون" المسروقة بالمغرب

3:01 م

3:01 م 0 تعليق

0 تعليق

تستعد مجموعة آبل الأمريكية وشركة "ديستي تكنولوجي" المغربية لإعطاء

الانطلاقة الرسمية لتسويق منتجات الهواتف الذكية "آيفون" بشكل رسمي في

المغرب، في خطوة هي الأولى من نوعها للمجموعة الأمريكية في القارة السمراء

بعد جنوب افريقيا.

وفيما تتهيأ المجموعة الأمريكية إعلان الحرب على الهواتف غير القانونية

والمسروقة التي تسوق في القنوات التجارية غير المرخص لها، عبر إطلاق نظام

رصد الهواتف المسوقة بطرق غير قانونية وتوقيف أنظمة تشغيلها عن بعد بتعاون

مع الفاعلين الثلاثة في قطاع الاتصالات (اتصالات المغرب وميديتل وإنوي)

خلال الشهور المقبلة، أكد يونس الحميدي الرئيس التنفيذي لـ"ديستي

تيكنولوجي" أن دخول آبل الرسمي للسوق المغربي يعكس الثقة والأهمية التي

يحظى بها المغرب لدى هذه المجموعة الأمريكية.

وأبرز الحميدي، في لقاء مع هسبريس، أن سوق الهواتف الذكية في المغرب شهد

تطورا كبيرا خلال السنة الأخيرة نتيجة اتساع دائرة المستعملين داخل أوساط

المغاربة، إضافة إلى التطور الكبير الذي شهده قطاع الاتصالات والأنترنيت

بالمملكة، مؤكدا أن الشروع في التسويق الرسمي لهاتف الآيفون في السوق

المغربي، سيقطع الطريق أمام السوق السوداء التي تسيطر على نسبة كبيرة من

مبيعات هذا الهاتف.

وأكد الرئيس التنفيذي لـ"ديستي تيكنولوجي" أن توزيع الآيفون سيكون

مرفوقا بخدمة ما بعد البيع "آبل كاير"، التي ستشرف عليها شركة متخصصة في

هذا المجال والتي تتوفر على محلات في 4 مدن المغرب، ومجهزة بورشات وفق

معايير أبل تضم المعدات وآليات والبرامج الضرورية.

الاشتراك في:

التعليقات (Atom)

.png)

.png)